En los últimos años, el entorno digital ha cambiado a una velocidad sin precedentes. Las organizaciones no solo dependen de la tecnología para operar, sino que la continuidad de sus procesos, su reputación y, en muchos casos, su capacidad de generar ingresos está directamente vinculada a su nivel de seguridad. Frente a este escenario, hablar únicamente de “protegerse” ya no es suficiente. La ciberseguridad ha evolucionado hacia un modelo donde conviven dos enfoques complementarios: uno orientado a defender y otro a anticipar posibles ataques.

Ciberseguridad Defensiva: El escudo operativo del día a día

La ciberseguridad defensiva, también denominada como blue team, engloba todas las medidas y tecnologías implementadas para proteger sistemas, redes y datos contra accesos no autorizados, daños o ataques. Su objetivo principal es prevenir incidentes, detectar actividades maliciosas y responder eficazmente para minimizar el impacto. Se trata de una postura reactiva y de contención.

Principales pilares:

- Prevención: Firewalls, sistemas de detección y prevención de intrusiones (IDS/IPS), gestión de vulnerabilidades, segmentación de red, políticas de seguridad y concienciación.

- Detección: Herramientas de monitorización continua (SIEM), análisis de tráfico de red y sistemas de detección de anomalías.

- Respuesta y Recuperación: Planes de respuesta a incidentes, backups seguros y estrategias de recuperación ante desastres.

Ciberseguridad Ofensiva: Poner a prueba la fortaleza real

La ciberseguridad ofensiva, a menudo conocida como red team, adopta una perspectiva proactiva. Se trata de identificar y explotar vulnerabilidades en los sistemas propios antes de que lo haga un atacante real. Su objetivo es evaluar la fortaleza real de las defensas mediante técnicas controladas y autorizadas, simulando las técnicas, tácticas y procedimientos de adversarios reales.

Principales actividades:

- Pentesting (Pruebas de Penetración): Simulaciones de ataques controladas para evaluar la seguridad de sistemas, aplicaciones o redes.

- Análisis de Vulnerabilidades: Búsqueda activa y priorización de debilidades en la infraestructura.

- Red Teaming: Ejercicios avanzados que simulan campañas de ataque continuas y sigilosas para evaluar la capacidad de detección y respuesta del equipo defensivo (blue team).

¿En qué se diferencian realmente?

Aunque ambos enfoques persiguen el mismo fin (reducir riesgos y proteger la información) lo hacen desde perspectivas distintas. La ciberseguridad defensiva trabaja de forma continua, sosteniendo la operación y respondiendo ante incidentes. La ofensiva, en cambio, irrumpe de manera puntual para descubrir lo que la rutina puede pasar por alto. Una se enfoca en evitar intrusiones; la otra en demostrar cómo podrían producirse.

Estas son sus principales características:

| Elemento | Ciberseguridad Defensiva | Ciberseguridad Ofensiva |

|---|---|---|

| Objetivo principal | Mitigar riesgos y proteger, detectar y responder a ataques | Identificar y explotar vulnerabilidades de forma autorizada y controlada para reforzar seguridad |

| Enfoque | Reactivo y preventivo (24/7) | Proactivo, simulado y periódico (basado en ejercicios) |

| Rol principal | Defensa y protección (Blue Team) | Hacker Ético (Red Team) |

| Actividades principales | Monitoreo, controles, respuesta | Pentesting, campañas de phishing, análisis de vulnerabilidades. |

| Horizonte de acción | Continuo y operativo | Evaluaciones puntuales o campañas periódicas |

| Herramientas comunes | SIEM, EDR, firewalls, IDS/IPS | Frameworks de explotación, scanners, OSINT |

| Mentalidad | Orientada a la resiliencia | Pensar como un atacante real |

| Resultados esperados | Reducción de incidentes y tiempos de respuesta | Identificación de vulnerabilidades explotables |

Datos relevantes del escenario actual

La magnitud de las amenazas actuales obliga a adoptar ambos enfoques como parte de una estrategia integral. Algunos datos recientes lo ilustran claramente:

- El “Data Breach Investigations Report (DBIR) 2024” de Verizon confirma que el 68% de las filtraciones involucraron un elemento humano no malicioso (errores, uso indebido de credenciales) o un ataque de phishing.

- El informe “State of the Software Supply Chain 2024” de Sonatype muestra que los ataques dirigidos a repositorios de código abierto (software supply chain) aumentaron un 28% con respecto a 2023.

- Un reporte de Microsoft y OpenAI, publicado en febrero de 2024, documentó el uso temprano de modelos de IA como ChatGPT por actores de amenazas patrocinados por estados (de Rusia, Corea del Norte, Irán y China) para tareas de reconocimiento, scripting y generar contenido de phishing más convincente.

- Según el informe IBM Cost of a Data Breach 2023, el costo promedio de una brecha de datos alcanzó los 4,45 millones de dólares a nivel global.

- El 82 % de las brechas involucran un componente humano, de acuerdo con el informe Verizon DBIR 2023.

- Más del 60 % de las organizaciones reportan haber sufrido al menos un incidente de seguridad crítico en los últimos 12 meses.

- Las pruebas de penetración y ejercicios de Red Teaming han demostrado reducir en hasta 40 % las posibilidades de explotación real al mejorar capacidades defensivas.

Estos datos no solo reflejan la frecuencia creciente de los ataques, sino también la importancia de combinar vigilancia permanente con ejercicios proactivos que revelen fallos ocultos.

Conclusión

La ciberseguridad moderna requiere una visión más amplia que la simple defensa técnica. Una organización madura combina capacidades defensivas robustas con evaluaciones ofensivas que permitan descubrir debilidades antes de que alguien las aproveche. Ambos enfoques se potencian entre sí y generan un entorno más seguro, estable y resiliente.

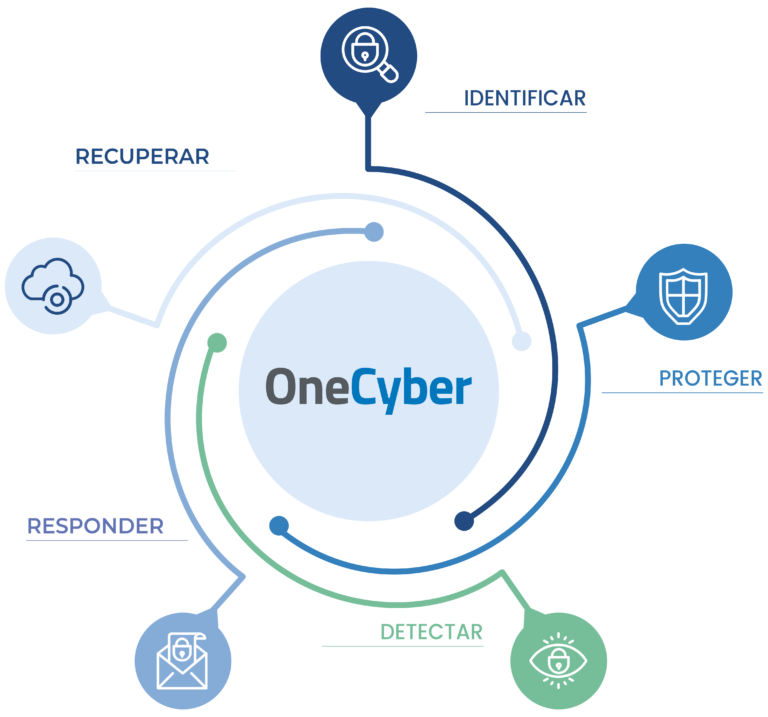

En OneCyber aplicamos esta visión integral y ofrecemos servicios integrales de ciberseguridad defensiva y ofensiva. Nuestros servicios abarcan desde la implementación y gestión de soluciones de protección avanzada hasta la ejecución de pruebas de penetración y ejercicios de red teaming realizados por expertos certificados. También te proporcionamos la visión y las herramientas necesarias para proteger tu activo más valioso: la información.