La irrupción de la inteligencia artificial (IA) está marcando un antes y un después en el campo de la ciberseguridad. A medida que los algoritmos aprenden, se adaptan y automatizan tareas complejas, el juego entre atacantes y defensores ha cambiado para siempre. La IA ya no es un concepto futurista: es una realidad presente tanto en los Centros de Operaciones de Seguridad (SOC) como en los foros clandestinos de la Dark Web.

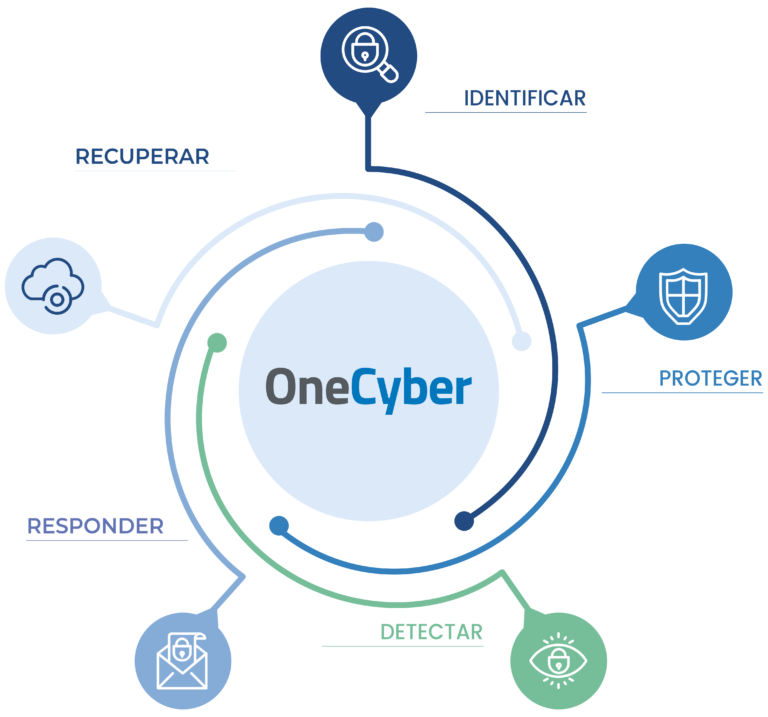

En OneCyber, donde acompañamos a empresas en su camino hacia una postura de seguridad madura y resiliente, somos testigos de cómo la IA está redefiniendo la forma de defender y atacar los sistemas digitales. En este artículo analizamos cómo la IA actúa como aliada para fortalecer las defensas, y al mismo tiempo como una amenaza cuando cae en manos de actores maliciosos.

IA en la ciberseguridad defensiva: del análisis reactivo a la anticipación inteligente

Tradicionalmente, la ciberseguridad se ha basado en modelos reactivos: identificar un patrón de ataque y generar una firma. Pero esta lógica no basta frente a amenazas complejas, distribuidas y altamente dinámicas. Aquí es donde la IA se convierte en una pieza clave para pasar de lo reactivo a lo predictivo y adaptativo.

Este enfoque está alineado con las recomendaciones del marco MITRE ATT&CK, que fomenta el uso de inteligencia de amenazas y detección basada en comportamiento. Asimismo, se alinea con las medidas del Esquema Nacional de Seguridad (ENS), que promueve el uso de tecnologías avanzadas para la detección temprana y respuesta ante incidentes.

1. Análisis de comportamiento y detección de anomalías

Uno de los avances más efectivos es la capacidad de los algoritmos de machine learning para analizar el comportamiento de usuarios, dispositivos y flujos de red. A través de técnicas de clusterización y modelos no supervisados, los sistemas aprenden lo que es “normal” en una red y disparan alertas cuando detectan desviaciones relevantes.

Ejemplo: Un usuario accede a un servidor crítico desde una ubicación inusual fuera de horario laboral, tras lo cual transfiere una gran cantidad de datos. Aunque esta acción no coincida con una firma de ataque conocida, puede ser detectada como una anomalía y desencadenar una respuesta automática.

2. Automatización de la respuesta a incidentes (SOAR)

Las plataformas SOAR (Security Orchestration, Automation and Response) transforman las alertas de EDR, SIEM o IDS en acciones automáticas. Respuestas como aislar un endpoint, restablecer una contraseña o bloquear una IP se ejecutan sin intervención humana gracias a la IA, lo que reduce drásticamente el Tiempo Medio de Contención (MTTC).

Valor añadido: No se trata solo de responder más rápido, sino de responder con criterio contextual, priorizando activos críticos y evitando interrupciones innecesarias.

Tal como se establece en las guías del NIST (por ejemplo, el NIST SP 800-61r2 – Computer Security Incident Handling Guide), la automatización y orquestación son elementos clave para una gestión de incidentes eficiente.

3. Clasificación automatizada con modelos NLP y LLM

Otra aplicación defensiva muy potente es la clasificación automatizada de tickets, correos o incidentes mediante modelos de lenguaje natural (NLP) como BERT o RoBERTa (Robustly Optimized BERT Pretraining Approach). En OneCyber hemos implementado soluciones basadas en estos modelos para ayudar a los SOC a filtrar y categorizar alertas, diferenciando por ejemplo entre incidentes críticos y consultas rutinarias.

Caso de uso: Clasificación de correos en buzones compartidos (atención al cliente, compliance, fraude) mediante un BERT fine-tuned que reconoce intención, sentimiento y urgencia del mensaje. Esto permite enrutar automáticamente peticiones, reclamaciones o amenazas internas.

Este tipo de soluciones encajan dentro del principio de “automatización inteligente” recogido en el marco de la estrategia europea de IA confiable, que destaca la importancia de aplicar modelos explicables (XAI) especialmente en contextos como el compliance o la privacidad.

4. Evaluación predictiva de vulnerabilidades

Más allá del clásico CVSS Score, los modelos de IA ayudan a priorizar vulnerabilidades según el contexto real de la organización: exposición pública, criticidad del activo, presencia de exploits activos o amenazas dirigidas al sector. Esto permite focalizar los esfuerzos de parcheo y minimizar los vectores de ataque más atractivos para un adversario.

En línea con lo recogido en la norma ISO/IEC 27001 y su control A.12.6.1 (Gestión de vulnerabilidades técnicas), el uso de IA permite realizar un análisis contextualizado de riesgo, priorizando los parches según la criticidad del entorno.

IA ofensiva: una herramienta poderosa en manos equivocadas

La Agencia de la Unión Europea para la Ciberseguridad (ENISA) ya advertía en su informe de amenazas de 2023 sobre el uso creciente de inteligencia artificial en ciberataques avanzados, destacando el phishing automatizado, deepfakes y malware adaptativo como vectores emergentes.

La inteligencia artificial no es intrínsecamente buena o mala. Es una herramienta, y como tal, puede ser aprovechada tanto por defensores como por atacantes. Lamentablemente, en los últimos años hemos observado un incremento alarmante del uso de IA para automatizar, escalar y sofisticar ciberataques.

Según un informe de NTT Data, el uso de IA en ciberataques creció un 600% solo en el primer semestre de 2024. Y esto no ha hecho más que empezar.

1. Phishing hiperpersonalizado impulsado por LLMs

La fusión de Large Language Models (LLMs) como ChatGPT, WormGPT o FraudGPT con el Open Source INTelligence (OSINT) ha revolucionado la creación de correos electrónicos maliciosos. Lejos quedan los mensajes con errores de traducción; ahora nos enfrentamos a comunicaciones que replican el tono, el contexto y el estilo de la víctima, logrando un engaño altamente personalizado.

Riesgo real: En campañas de BEC (Business Email Compromise), los atacantes usan estos modelos para generar correos “urgentes” firmados por un CEO, incluyendo detalles internos obtenidos de LinkedIn, correos filtrados o publicaciones corporativas.

2. Deepfakes y voice cloning: suplantación a otro nivel

La proliferación de la IA generativa ha facilitado la creación de deepfakes de vídeo y audio. Ahora, con solo unos minutos de una grabación de audio de buena calidad, es posible clonar la voz de un directivo y utilizarla en llamadas para engañar a empleados, logrando que transfieran fondos o compartan información confidencial.

Ejemplo real: Un atacante utiliza OSINT para extraer audios de entrevistas públicas y, tras clonarlos, realiza una llamada al departamento financiero simulando ser el CFO. La urgencia y el tono generan confianza: el fraude se consuma en minutos.

3. Malware polimórfico e indetectable

Gracias al uso de IA, ya existen pruebas de concepto donde el malware se adapta dinámicamente durante la ejecución, llamando a la API de ChatGPT para regenerarse en función del entorno. Estos binarios no contienen código malicioso estático, lo que dificulta su detección por antivirus tradicionales.

Este tipo de amenazas plantea desafíos directos a los mecanismos tradicionales de defensa recogidos en el ENS y otros marcos normativos, que recomiendan el uso de soluciones de seguridad adaptativas y análisis en tiempo real.

Referencia técnica: La Universidad de Illinois demostró que GPT-4 logró explotar el 87% de un conjunto de vulnerabilidades críticas, mientras que modelos previos (como GPT-3.5) no superaron el 0%.

4. Ransomware con priorización basada en IA

Las últimas variantes de Ransomware ahora incorporan módulos de IA que analizan el contenido del sistema de la víctima antes de cifrarlo. Esto les permite identificar y priorizar el cifrado de documentos sensibles, bases de datos y otros activos críticos, con el fin de maximizar el impacto del ataque.

5. Generación inteligente de contraseñas y ataques por spraying

Los algoritmos de redes neuronales han avanzado hasta el punto de poder generar listas de contraseñas personalizadas. Esto lo logran aprendiendo los patrones humanos, tales como fechas, nombres y estructuras repetitivas, haciendo que los ataques de diccionario y de fuerza bruta sean significativamente más precisos y eficaces.

Conclusión: no se trata de si la IA será parte de tu ciberseguridad, sino de cuándo

La inteligencia artificial no es opcional: es inevitable. Su impacto es transversal y está transformando la manera en que protegemos —y atacamos— los sistemas digitales. Las organizaciones que aún no han adoptado estrategias de defensa basadas en IA corren el riesgo de quedarse atrás frente a una amenaza que evoluciona a velocidad de red neuronal.

Este nuevo paradigma exige no solo incorporar tecnologías avanzadas, sino también alinear su uso con marcos normativos como el Esquema Nacional de Seguridad (ENS), la norma ISO/IEC 27001, la regulación NIS2 y el futuro Reglamento Europeo de Inteligencia Artificial (AI Act). La ciberseguridad moderna debe combinar cumplimiento regulatorio con innovación tecnológica para ser verdaderamente efectiva.

El reto no es únicamente tecnológico, sino estratégico: evolucionar hacia modelos de ciberdefensa proactivos, automatizados y resilientes, capaces de aprender al mismo ritmo que los adversarios.

¿Cómo puede ayudarte OneCyber?

En OneCyber trabajamos con tecnologías de vanguardia para ayudarte a prepararte frente a este nuevo entorno de amenazas:

- Simulaciones de ataques generativos (phishing, BEC, malware)

- Implementación de modelos IA para detección de amenazas

- Auditorías técnicas con MITRE ATT&CK y OWASP AI Top 10

- Integración de plataformas XDR, SOAR y NLP

- Formación a equipos internos para identificar contenido malicioso generado por IA

¿Preparado para la nueva era de la ciberseguridad?

🔍 Haz nuestro test de madurez de ciberseguridad con IA o agenda una sesión técnica con nuestros consultores.

Fuentes:

ENISA Threat Landscape 2023 – https://www.enisa.europa.eu/publications

NIST SP 800-61r2 – https://csrc.nist.gov/publications/detail/sp/800-61/rev-2/final

ISO/IEC 27001:2022 – https://www.iso.org/standard/27001

MITRE ATT&CK Framework – https://attack.mitre.org/

AI Act (Regulación europea de inteligencia artificial) – https://artificialintelligenceact.eu/

CCN-CERT Guías ENS (STIC 820, 881A, 826) – https://www.ccn-cert.cni.es