Conoce la importancia y los distintos tipos de auditoría de ciberseguridad existentes.

La importancia de la Auditoría de Ciberseguridad

Uno de los servicios de ciberseguridad más demandados en la actualidad es la Auditoría de Ciberseguridad, pueden incluir distintos tipos como análisis de vulnerabilidades, pruebas de intrusión,

Pentesting, Hacking Ético o ejercicios de Red Team, dependiendo del objetivo y alcance de las mismas.

Una auditoría de ciberseguridad es un proceso sistemático y exhaustivo que tiene como objetivo evaluar la eficacia de los controles de seguridad informática de una organización. Consiste en revisar y analizar todos los aspectos relacionados con la seguridad de la información, los sistemas y las redes de una empresa para identificar posibles vulnerabilidades, riesgos y amenazas que puedan comprometer la confidencialidad, integridad y disponibilidad de los datos y recursos de la organización.

Otro objetivo fundamental es poner a prueba los sistemas de seguridad cibernética implantados y la capacidad de detección y respuesta ante ciberataques de las organizaciones.

Gracias a este tipo de auditoría de ciberseguridad podrá disponer de una serie de simulaciones que le permitirán conocer su grado de exposición a los ataques más comunes y le servirá también para poder evaluar el nivel y capacidad de detección y respuesta de sus sistemas de seguridad.

Este tipo de servicios resultan fundamentales para poder detectar posibles deficiencias en la ciberseguridad de una organización con vistas a corregirlas y así prevenir posibles ciberataques.

Tipos de Auditoría de Ciberseguridad

Análisis de vulnerabilidades:

El análisis de vulnerabilidades tiene como objetivo evaluar las debilidades o deficiencias que puedan existir en un determinado software, aplicación o sistema informático.

Suele realizarse mediante herramientas automatizadas que usan una batería de pruebas predefinidas para analizar todos los puertos abiertos, servicios y procesos en búsqueda de vulnerabilidades ya conocidas, grado de actualización de los sistemas, etc.

Pentesting – Hacking Ético:

Las pruebas de

Pentesting consisten en realizar pruebas complejas y avanzadas de intrusión en los sistemas. En este caso se suelen utilizar una combinación de herramientas automatizadas con pruebas manuales.

Durante las pruebas los Pentesters o Analistas de seguridad identifican e intentan explotar las diferentes vulnerabilidades presentes en los sistemas a fin de evaluar el impacto que pueden tener en la organización.

Red Team

Los ejercicios de Red Team son prácticas de ciberseguridad avanzadas diseñadas para evaluar la postura de seguridad de una organización desde una perspectiva realista y simulando los métodos y técnicas utilizados por ciberdelincuentes reales. Estos ejercicios implican la creación de un equipo interno o externo de profesionales de seguridad, conocido como el “Equipo Rojo” (Red Team), que actúa como un adversario simulado y realiza ataques controlados contra la infraestructura, los sistemas y los procedimientos de seguridad de la organización.

El objetivo principal de un ejercicio Red Team es poner a prueba la resistencia de una organización ante posibles amenazas cibernéticas y evaluar su capacidad para detectar, responder y mitigar ataques en tiempo real. Estos ejercicios suelen tener una amplitud y profundidad considerable, simulando escenarios de ataque complejos y realistas para poner a prueba todas las capas de defensa de la organización.

Por tanto, contar con un equipo de Red Team es contar con un equipo de profesionales altamente especializados que utilizan diferentes técnicas de intrusión (pentesting, phishing, ingeniería social, etc.) con el objetivo de cubrir todos los ámbitos relacionados con la ciberseguridad de las organizaciones.

Los ejercicios de Red Team pretenden eliminar todas las fronteras establecidas por las auditorías de seguridad clásicas, no existen limitaciones salvo las que afectan a la continuidad del negocio.

Solo un número limitado de personas estarán al tanto del ejercicio, así se prueba la capacidad de respuesta del personal de la compañía frente a ataques reales.

Se obtiene una perspectiva realista del estado de seguridad de una compañía, donde los empleados y las infraestructuras son puestas a prueba.

Tipos de Auditoría de Ciberseguridad según el objetivo

Auditoría de infraestructura:

Se analizan las medidas de protección de la infraestructura TI / IoT / OT en busca de vulnerabilidades que puedan ser explotadas por atacantes internos o externos. También se revisan las operaciones de red y los diferentes perfiles de usuario para detectar posibles problemas de seguridad. En el caso de infraestructura y plataforma IT, se suelen diferenciar las auditorías de la red perimetral de las auditorías de las redes internas.

Auditoría web:

Se examinan los sitios y aplicaciones web para determinar su nivel de protección contra las posibles amenazas. También se analizan las infraestructuras subyacentes, las posibles vulnerabilidades en función de su lenguaje de desarrollo y las deficiencias de la lógica de la aplicación.

Auditoría de aplicaciones:

Se analizan las aplicaciones (software) existentes en la organización. Se estudia el funcionamiento y la lógica de la aplicación, su interconexión con terceros (API´s, etc.) así como la gestión y el almacenamiento de información.

Auditoría de aplicaciones móviles (APP):

Se analizan las medidas de protección de la infraestructura TI / IoT / OT en busca de vulnerabilidades que puedan ser explotadas por atacantes internos o externos. También se revisan las operaciones de red y los diferentes perfiles de usuario para detectar posibles problemas de seguridad. En el caso de infraestructura y plataforma IT, se suelen diferenciar las auditorías de la red perimetral de las auditorías de las redes internas.

Auditoría de código fuente:

Se analizan las aplicaciones (software) existentes en la organización. Se estudia el funcionamiento y la lógica de la aplicación, su interconexión con terceros (API´s, etc.) así como la gestión y el almacenamiento de información.

Ingeniería Social:

Se analizan las aplicaciones (software) existentes en la organización. Se estudia el funcionamiento y la lógica de la aplicación, su interconexión con terceros (API´s, etc.) así como la gestión y el almacenamiento de información.

Tipos de Auditoría de Ciberseguridad según la información proporcionada

Auditorías de caja blanca

En estas pruebas, los analistas tienen pleno conocimiento y acceso, por adelantado, de todos los elementos de la infraestructura IT, incluidos los servidores críticos, los dispositivos de la red, las bases de datos, el código fuente y las aplicaciones, credenciales, etc.

Auditorías de caja gris

Estas pruebas parten de un acceso limitado a los sistemas y datos de una organización. Se pretenden simular situaciones de ciberataques internos por usuarios malintencionados (“insider threats”) o casos en los que una credencial de acceso ha sido vulnerada.

Auditorías de caja negra

En estas pruebas no hay información disponible ni acceso previo a los sistemas de una organización. El analista ha de «comenzar desde cero» y localizar posibles formas de lograr la intrusión en los activos de la empresa. En este caso se simula un ciberataque externo contra una organización determinada de la que se tiene muy poca o ninguna información.

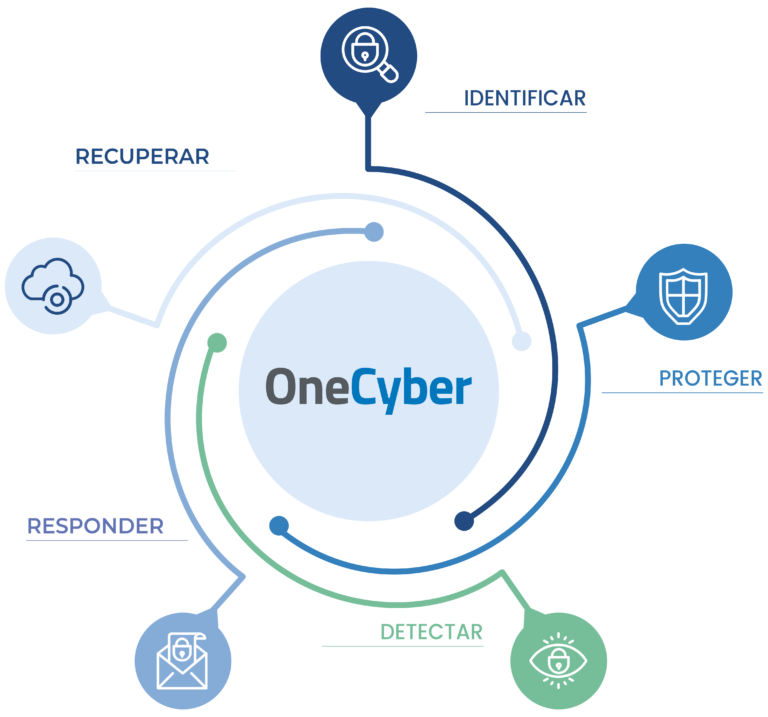

Onecyber, especialistas en auditorías de ciberseguridad

En Onecyber somos especialistas en realizar servicios de auditoría de ciberseguridad (Pentesting, Hacking Etico / Red Team) a empresas y organismos públicos.

Disponemos de Servicios adaptados a las necesidades de todo tipo de empresas y organismos públicos, con indiferencia de su tamaño o nivel de madurez en ciberseguridad. Le invitamos a conocer

nuestro Servicio de Auditoría de Ciberseguridad