Descubre cómo los equipos Red Team utilizan recolectores como SharpHound para mapear Active Directory y herramientas como BloodHound para identificar vectores de ataque y, lo más importante, qué pueden hacer los defensores para detectarlo y mitigarlo.

En ejercicios de seguridad ofensiva profesionales (Red Team) la superficie de ataque va más allá del perímetro y de las cuentas con acceso remoto. Un equipo físico desatendido, un portátil de un empleado o un equipo mal gestionado pueden ser la puerta de entrada para un compromiso que, apoyado por un implant de comando y control, proporciona persistencia y visibilidad sobre el dominio de Active Directory (AD).

Con esa visibilidad, un equipo Red Team puede mapear relaciones de privilegios y trazar rutas de escalado y movimiento lateral con rapidez.

A continuación te explicamos, de forma general y orientada tanto a defensores como a responsables de seguridad, cómo se realiza esa labor de recolección y análisis y ,sobre todo, qué señales y medidas debemos tener en cuenta para reducir el riesgo.

¿Qué hacen SharpHound y BloodHound? (visión general)

SharpHound

Es un recolector de información de Active Directory (desarrollado por la comunidad de operadores de Red Team) que automatiza la recopilación de datos relevantes del dominio: relaciones de membresía en grupos, delegaciones, sesión de usuarios en máquinas, permisos sobre objetos, SPNs y otros metadatos. En manos de un atacante, esos datos permiten entender cómo se conectan identidades, máquinas y permisos dentro del dominio.

BloodHound

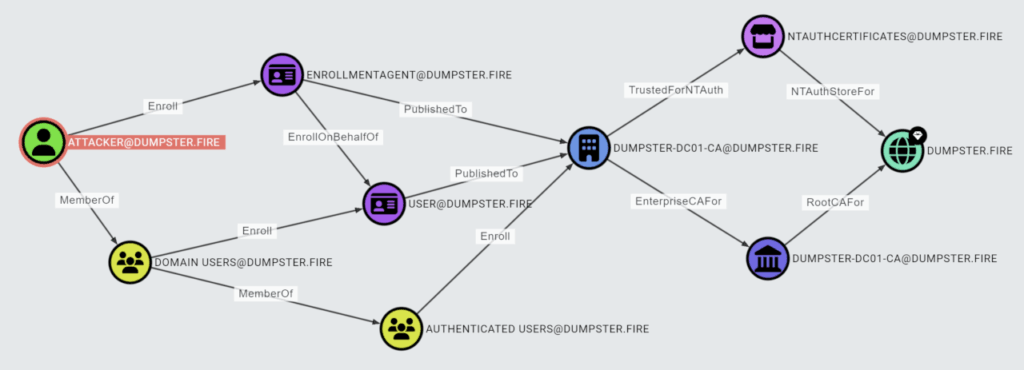

Es la contraparte analítica: ingiere los datos (grafos) y modela el dominio como un grafo de nodos y aristas, permitiendo identificar caminos con privilegios implícitos o combinaciones de derechos que pueden llevar a compromisos de cuentas privilegiadas. Con BloodHound se visualizan rutas de ataque potenciales y se priorizan vectores a mitigar.

Es importante remarcar que ambas herramientas tienen un uso legítimo en ejercicios controlados y auditorías internas, siempre con alcance y autorización claros. Sin embargo, los patrones que generan también pueden ser aprovechados por atacantes reales.

Flujo típico de un Red Team (alto nivel)

- Acceso inicial: puede provenir de phishing, vulnerabilidad en un servicio expuesto o acceso físico a un endpoint.

- Despliegue de un implant/C2: para mantener conectividad, persistencia y ejecutar tareas de recolección de forma remota.

- Recolección de datos de AD: el recolector consulta información del dominio (membresías, sesiones, ACLs, SPNs, etc.). Estos datos se envían fuera para su análisis.

- Análisis con grafos: el analista traza rutas que permitan alcanzar objetivos (p. ej., control de un dominio, extracción de datos).

- Explotación de vectores identificados: ataques contra servicios débiles, abuso de delegación, ataques sobre Kerberos, abuso de cuentas con privilegios, etc.

Vectores y hallazgos comunes que BloodHound ayuda a identificar

- Cuentas o grupos con privilegios excesivos o delegaciones mal configuradas.

- Máquinas con sesiones de usuarios privilegiados que sirven de trampolín para escalar.

- Cuentas de servicio con SPN (Service Principal Name) que pueden ser objetivos de ataques criptográficos sobre Kerberos.

- Permisos delegados sobre objetos sensibles (por ejemplo, la capacidad de modificar la membresía de grupos privilegiados).

- Rutas compuestas donde ninguna entidad sola es privilegiada, pero la combinación de permisos sí lo es (path-to-domain-admin).

Señales de detección para defensores (qué observar)

En vez de centrarse en comandos concretos, conviene que los equipos de detección y respuesta monitoricen patrones que suelen acompañar la fase de reconocimiento y recolección:

- Aumento inusual de consultas a servicios de directorio (LDAP/AD) procedentes de endpoints de usuario.

- Consultas repetidas sobre membresías de grupo, SPNs o atributos sensibles desde hosts que normalmente no realizan ese tipo de búsquedas.

- Actividad anómala en cuentas de servicio o solicitudes de ticket Kerberos inusuales (picos en peticiones de TGS contra ciertos SPN).

- Creación o modificación sistémica de cuentas, cambios en grupos privilegiados o delegaciones administrativas fuera de ventanas permitidas.

- Señales en EDR de procesos inusuales que interactúan con servicios del dominio o exportan listados del entorno.

La correlación entre logs del controlador de dominio, eventos de autenticación, registros de red y telemetría de endpoints es crítica para detectar este tipo de reconocimiento.

Buenas prácticas de mitigación y endurecimiento (resumen operativo)

- Principio de menor privilegio: revisar y reducir membresías y permisos; evitar cuentas con privilegios compartidos.

- Segmentación y bastionado: separar cuentas privilegiadas y usarlas sólo desde estaciones de trabajo dedicadas (Privileged Access Workstations).

- Protección de cuentas de servicio: minimizar SPNs expuestos y usar mecanismos modernos (gestión de secretos, cuentas administradas, LAPS).

- Monitorización y alertas: crear alertas basadas en patrones (consultas LDAP inusuales, creación de delegaciones, cambios en grupos privilegiados).

- Autenticación multifactor (MFA): aplicar MFA donde sea posible, especialmente para accesos administrativos y servicios de acceso remoto.

- Control de aplicaciones y EDR: detectar comportamiento de recolección en endpoints (ejecución de procesos con acceso a APIs de AD, movimientos de datos sospechosos).

- Políticas de Kerberos y rotation de claves: proteger cuentas con privilegios y rotar credenciales según políticas.

- Prácticas de higiene: parcheo, cierre de servicios innecesarios, revisiones periódicas de ACLs y auditorías de delegaciones.

Respuesta ante un indicio de compromiso

Si se detecta posible actividad de recolección o acceso ilícito a AD: aislar el host afectado, capturar telemetría para análisis forense, identificar si se han creado canales de persistencia, rotar credenciales afectadas y ejecutar un plan de contención y remediación aprobado. La recuperación puede requerir limpieza y, en casos severos, reconstrucción de sistemas compromisos y restablecimiento de la confianza en el dominio.

Ética y alcance: por qué importa el contexto

Las técnicas descritas aquí se usan en ejercicios controlados para mejorar la seguridad de una organización. Un Red Team responsable opera con reglas de compromiso, autorización y comunicación claras: sin esas reglas, la evaluación puede convertirse en un daño real. Para defensores, comprender estas técnicas es esencial para anticiparlas y reducir su eficacia.

En OneCyber ofrecemos servicios de evaluación ofensiva controlada (Red Team), auditoría de Active Directory, y talleres de detección y respuesta para equipos SOC. Si quieres que revisemos tu entorno AD, hagamos un informe de riesgos o afinemos reglas de detección adaptadas a tu infraestructura, hablamos y diseñamos un alcance que se ajuste a tus necesidades y a la normativa aplicable.